Sécurité et Stratégie.

Mots clés :

Sécurité, objets connectés, risques

Résumé :

Les objets connectés sont de plus en plus nombreux, au-delà des nombreux avantages qu’ils procurent aux consommateurs, la question de la sécurité se pose. Comment faire pour les sécuriser ? Dans cet article, Chadi Hantouche tente de répondre à cette question, en expliquant les risques et les solutions en cas de danger.

Développement :

L’Internet des objets s’applique à la domotique, à la mobilité, à la santé… Il faut donc s’assurer que son utilisation sera sécurisée. Cet article répond justement à cette question : « Peut-on sécuriser l’Internet des objets ? » (Chadi Hantouche, 2016 p.1)

Les objets connectés marquent le début d’une nouvelle aire dans la technologie et l’innovation. Les secteurs les plus touchés sont, d’après l’article : « la domotique (ampoules, thermostats, télévisions, enceintes…), la sécurité physique (caméras de surveillance, serruriers, détecteurs de fumée, porte-clés…), la mobilité sous diverses formes (capteurs de vélo, voitures, poussettes, montres, lunettes…) ou encore le bien-être (thermomètres, fourchettes, tensiomètres, capteurs cardiaques…) » (Chadi Hantouche, 2016 p.31) Dans un second temps, le nombre de ces objets ne va cesser d’augmenter, comme le démontre les données suivantes : « 200 milliards d’objets connectés en 2020. Pour l’année 2016 seule, c’est une estimation de plus de 6 milliards d’objets – dont 2 milliards en entreprise – soit une augmentation de 30% par rapport à 2015. » (Chadi Hantouche, 2016 p.31). Le grand nombre et l’apport nouveau de ses objets connectés est une réelle opportunité pour les entreprises, dans un premier temps : « Plusieurs initiatives de sociétés visent à concevoir des objets connectés pour leurs besoins métiers ou les commercialiser. » (Chadi Hantouche, 2016 p.32). Dans un second temps, leur apparition crée également de nouvelles menaces : « L’essor de cet Internet des objets n’est pas sans danger, d’autant plus que les risques, qui étaient surtout virtuels, s’étendent au domaine du physique. » (Chadi Hantouche, 2016 p.32).

Les problèmes de sécurité sont donc assez fréquents et le terme de cybercriminalité est de plus en plus présent. Il s’agit d’utiliser ces objets connectés pour des projets dangereux, voici quelques exemples : « le fusil connecté : en passant par la connexion wifi du fusil, il est possible de modifier le programme de visée automatique, pour faire rater la cible au tireur – voire en atteindre une autre. » (Chadi Hamtouche, 2016 p.33), un autre exemple : « Le réfrigérateur malveillant : la société de sécurité Proofpoint révélait avoir découvert un réseau de 450 000 machines piratées à travers le monde, utilisées pour envoyer en masse du courrier électronique indésirable. Parmi ces machines dites « zombies » car sous le contrôle du pirate, se trouvaient 100 000 objets connectés dont… Des réfrigérateurs dont les fonctions de messageries avaient été détournés. » (Chadi Hantouche, 2016 p.33). Certains ont profité de l’essor de ces objets pour en créer de nouveaux, dangereux et malveillants pour la population.

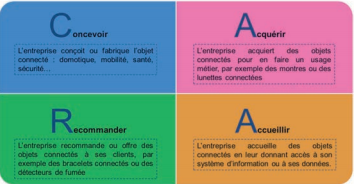

Comment sécuriser l’Internet des Objets ? Le logiciel CARA a été mis en place, voir ci-après :

Source : file:///C:/Users/parsi/Downloads/SESTR_022_0031.pdf

Pour pouvoir lutter contre les risques de cybercriminalité et les problèmes de sécurité, les entreprises ont recours à ce logiciel, il permet une analyse complète des objets connectés qu’elle va utiliser.

Références bibliographiques :

- Gartner – Gartner says 6,4 billion connected things will be in use in 2016, Up 30 percent from 2015 – Disponible sur : http://www.gartner.com/newsroom/id/3165317

- HP – HPE Fortify and the Internet of things – Disponible sur : http://go.saas.hp.com/fod/ internet-of-things

- OWASP – Internet of Things Project – Disponible sur : https://owasp.org/index.php/OWASP_Internet_of_Things_Project

- ENISA – Security and Resilience of Smart Home Environments – Disponible sur : https://www.enisa.europa.eu/activities/Resilience-and-CIIP/smart-infrastructures/smart-homes/security-resiliencegood-practices

- Proofpoint – Your Fridge is Full of SPAM : Proof of An IoTdriven Attack – Disponible sur : https://www.proofpoint.com/us/thereat-insight/post/Your-Fridge-is-Full-of-Spam